Unpatched Wordpress Flaw Could Allow Hackers To Reset Admin Password

세계에서 가장 유명한 CMS인 워드프레스에 취약점이 발견되었습니다. 원격의 공격자는 이를 통해 특정 상황에서 타겟 사용자의 패스워드를 리셋할 수 있습니다. 해당 취약점은 폴란드 보안 연구원 Dawid Golunski가 발견하여 워드프레스에 제보했습니다. 그러나 워드프레스 측은 이 의견을 묵살하였습니다.

Dawid Golunski는 "이 문제는 2016년 7월 이후 여러번 제보되었으나, 진전이 없기 때문에 공식 패치 없이 대중에게 공개하게 됐다."고 밝혔습니다.

이번 취약점(CVE-2017-8295)은 모든 워드프레스 버전에 영향을 미치는 것으로 확인되었습니다.

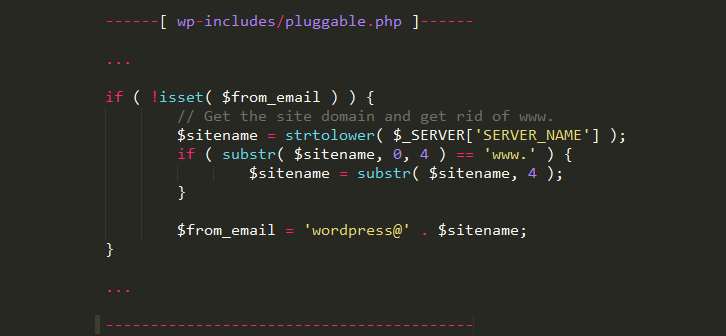

이 취약점은 워드프레스가 초기화 된 사용자에게 패스워드 재설정을 요청하는 과정에 존재합니다. 일반적으로 사용자가 ‘비밀번호를 잃어버렸어요’ 옵션을 통해 비밀번호 리셋을 요청할 경우, 워드프레스는 즉시 고유의 시크릿 코드를 생성해 데이터베이스에 저장된 사용자의 이메일 계정으로 보냅니다. 이 과정에서 워드프레스는 From/Return-Path 필드 값을 설정하기 위해 서버의 호스트명을 받아오는 SERVER_NAME이라는 변수를 사용합니다.

여기에서 “From”은 송신자의 이메일 주소이고, “Return-Path”는 배달 실패 시 반송된 전자메일을 전달해야 하는 주소를 의미합니다. Golunski는 타겟 관리자 유저의 패스워드를 리셋하는 과정에서 공격자가 미리 정의된 커스텀 호스트명 값(예: attacker-mxserver.com)과 함께 스푸핑 된 HTTP 요청을 보낼 수 있다고 설명했습니다.

이 방법을 이용하면 악성 HTTP 요청의 호스트명이 공격자가 제어하는 도메인이기 때문에, 패스워드 리셋 이메일의 From 및 Return-Path 필드가 공격자의 도메인과 관계된 이메일 아이디를 포함하도록 변조될 것입니다. (예: wordpress@victim-domain.com 대신 wordpress@attacker-mx.server.com)

이 패스워드 리셋 이메일은 피해자의 이메일 주소로만 전달됩니다. 그러나 From과 Return-Path 필드가 공격자의 이메일 계정을 가리키고 있기 때문에 공격자 또한 아래의 시나리오를 통해 리셋 코드를 수령할 수 있습니다.

1) 피해자가 해당 이메일에 회신할 경우, 메시지 히스토리에 리셋 링크를 포함한 채로 공격자의 이메일 ID로 전달될 수 있습니다.

2) 어떠한 이유로 피해자의 이메일 서버가 다운되었을 경우, 패스워드 리셋 이메일은 자동으로 공격자의 이메일로 반송될 것입니다.

3) 또한 공격자는 피해자의 이메일 서버에 DDoS 공격을 수행하거나 다량의 이메일을 보내 피해자의 계정이 더 이상 이메일을 받지 못하도록 할 수도 있습니다.

해당 취약점에 대한 패치는 아직까지 공개되지 않았습니다. 따라서 워드프레스 관리자들은 서버 UseCanonicalName을 활성화해 정적인/미리 정의된 SERVER_NAME 값을 강제로 부여할 수 있도록 서버의 설정을 업데이트를 해야합니다.

출처:

http://blog.alyac.co.kr/1084 [알약 공식 블로그]