??企業への標的型攻?は約1.5倍に、巧妙化した遠隔操作型ウイルス「CHCHES」を初?測~トレンドマイクロ調査

일본 트랜드 마이크로가 2016년 일본 APT 공격 분석 보고서를 발간하였습니다. 이번 보고서에서는 새로운 원격조작형 악성코드인 'CHCHES'가 공개되었습니다.

보고서는 APT 공격에 대해서 '침입 단계 활동'과 '내부 활동' 2 단계로 나누어 분석하고 있습니다.

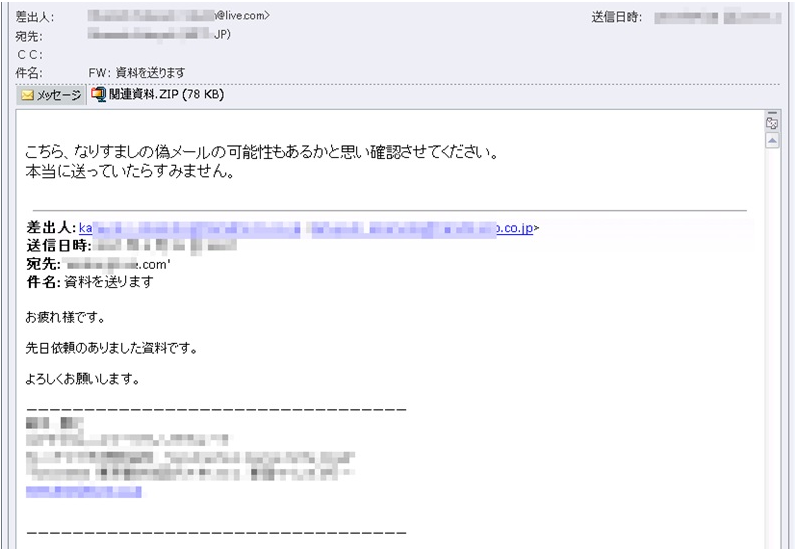

트랜드마이크로가 2016년 일본에서 탐지한 APT 공격으로 의심되는 월 평균 트래픽은 2015년에 비해 약 1.5배 증가한 것으로 확인되었습니다. 이 중에서 APT 공격에 주로 악용되는 이메일을 통한 사회공학적 기법의 경우, '문의메일을 위장'한 수법이 발견되었습니다. 또한 송신자 주소에 프리메일을 사용하고 있으나, 기업 등의 조직 외 개인과 프리랜서의 업무관계자를 위장하는 수법이 증가하고 있는 것으로 확인되었습니다.

<이미지 출처 : http://internet.watch.impress.co.jp/docs/news/1058912.html>

스피어피싱 이메일 외에, 일본 법인용 자산관리 소프트웨어인 ‘SKYSEA Client View’의 취약점 CVE-2016-7836을 주로 악용하는 것으로 확인되었습니다. 이에 트랜드 마이크로에서는 MS Office나 Adobe Reader와 같이 유명한 소프트웨어뿐만 아니라, 다른 소프트웨어들도 반드시 최신버전으로 업데이트해야 한다고 당부하였습니다.

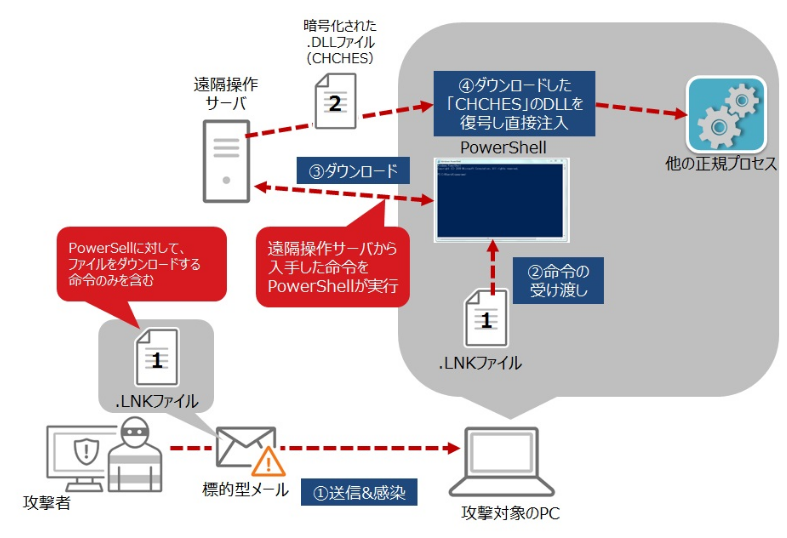

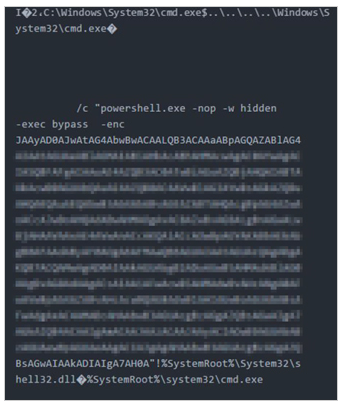

신종 악성코드인 CHCHES는 2016년 10월 처음 발견되었으며, 최초 공격 시 '.exe'나 '.scr'등의 실행파일 형식이 아니라 PowerShell을 악용하는 '.lnk'파일을 이용합니다. 뿐만 아니라, 감염 디바이스의 고유 정보를 악용하여 파일을 암호화 하여 복호화를 어렵게 하는 등 다양한 수법을 악용합니다. 또한 C&C통신 과정에서 다양한 HTTP 메소드를 사용하거나 DLL 프리로드 혹은 인젝션을 통해 정상 프로세스에 기생합니다. 이후 악성코드를 레지스트리에 저장하는 등 더 교묘해지고 고도화된 방법을 이용하여 큰 피해가 예상됩니다.

Powershell 기능을 사용하지 않는다면, 해당 기능을 비활성화시키는 것이 CHCHES 악성코드의 위협을 줄이는 방법 중 하나입니다.

▲ ‘CHCHES’의 침입과정

<이미지 출처 : http://internet.watch.impress.co.jp/docs/news/1058912.html>

▲ ‘CHCHES’의 Powershell 스크립트

<이미지 출처 : http://internet.watch.impress.co.jp/docs/news/1058912.html>

한편, 2015년에 활발히 활동하였던 ‘EMDIVI’ 악성코드의 탐지비율은 1%까지 낮아졌다는 점에서 2016년을 ‘RAT 악성코드의 해’로 보고 있습니다.

출처 :

http://internet.watch.impress.co.jp/docs/news/1058912.html

출처:

http://blog.alyac.co.kr/1089 [알약 공식 블로그]